Según la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), si bien las computadoras cuánticas son incapaces de descifrar los algoritmos de cifrado de clave pública, las entidades públicas y privadas deben prepararse para futuras amenazas contra la criptografía que no es resistente a la cuántica. La mayoría de las comunicaciones digitales actuales, incluidas las criptomonedas, aprovechan el cifrado de clave pública y CISA cree que cuando “las computadoras cuánticas alcancen niveles más altos de potencia y velocidad de cómputo, serán capaces de romper los algoritmos de criptografía de clave pública que se usan en la actualidad”.

El gobierno de EE. UU. advierte que los estados-nación y las empresas privadas están buscando activamente métodos de computación cuántica que podrían amenazar los estándares criptográficos actuales

Las computadoras cuánticas podrían romper las criptomonedas que aprovechan las técnicas de encriptación contemporáneas algún día, junto con otras comunicaciones digitales como el correo electrónico, los servicios de mensajería y la banca en línea. Eso es según un reciente informe CISA publicado a finales de agosto. La entidad gubernamental estadounidense destaca en el informe que es necesaria una transición a la criptografía poscuántica. “No espere hasta que nuestros adversarios utilicen las computadoras cuánticas para actuar”, detalla el informe de CISA. “Los primeros preparativos garantizarán una migración sin problemas al estándar de criptografía poscuántica una vez que esté disponible”.

Las discusiones sobre si la computación cuántica podrá o no descifrar el cifrado de clave pública han tenido lugar desde que los científicos hicieron progresos. entrelazando el primer par de bits cuánticos (qubits) en 1998. Las computadoras cuánticas utilizan física compleja para calcular poderosas ecuaciones relacionadas con los sistemas criptográficos y matemáticos contemporáneos de hoy. Desde 1998, las computadoras supercuánticas han mejorado con 14 qubits de iones de calcio entrelazados en 2011, 16 qubits superconductores en 2018, y 18 qubits entrelazados en 2018. CISA dice que las computadoras cuánticas crearán nuevas oportunidades, pero la tecnología también tiene consecuencias negativas en términos de seguridad de cifrado.

“Los estados-nación y las empresas privadas están buscando activamente las capacidades de las computadoras cuánticas”, detalla el informe de CISA. “La computación cuántica abre nuevas y emocionantes posibilidades; sin embargo, las consecuencias de esta nueva tecnología incluyen amenazas a los estándares criptográficos actuales”.

Mientras que los investigadores dicen que la tecnología de clave pública de Bitcoin aprovecha ‘múltiples funciones hash unidireccionales resistentes a la cuántica’, algunos proyectos de cadena de bloques se preparan para un mundo poscuántico

Las criptomonedas como Bitcoin aprovechan los métodos de encriptación contemporáneos y ha sido dijo muchas veces a lo largo de los años existe la necesidad de proteger las criptomonedas con cifrado poscuántico. En 2020, cuando la empresa industrial Honeywell reveló que construyó una computadora cuántica que aprovecha seis qubits efectivos, los partidarios de las criptomonedas comenzaron a discutir los posibles efectos futuros de las computadoras cuánticas en Bitcoin y el cifrado de 256 bits. Algunos partidarios de la moneda digital ya han comenzado a hacer preparativos para un evento de ruptura de cifrado de computadora cuántica. Computación cuántica de Cambridge está en medio de trabajar con Honeywell en un proyecto que “se puede aplicar a cualquier red blockchain”.

A pesar de los esfuerzos de los criptógrafos, algunos investigadores creen de todo corazón que las computadoras cuánticas a gran escala nunca llegará a buen término. Otros piensan que la línea de tiempo está mucho más cerca de lo que la gente espera y algunos científicos han dijo podría ser aproximadamente cinco años a partir de ahora. El Instituto Nacional de Estándares y Tecnología (NIST) piensa 15 años es más razonable. Mientras tanto, los desarrolladores de Ethereum han estado investigando resistencia cuántica junto con el proyecto de libro mayor distribuido de la Fundación Hyperledger Ursa. Los criptógrafos que se preparan para un mundo poscuántico creen que las técnicas de cifrado como AES-128 y RSA-2048 no proporcionarán la seguridad adecuada contra los ataques informáticos cuánticos.

Andreas Antonopoulos: ‘El pequeño elemento de diseño genial de Satoshi Nakamoto no es un accidente’

El debate se ha prolongado durante años y muchas personas piensan que las advertencias del gobierno y los recientes logros tecnológicos basados en la tecnología cuántica de Honeywell, Google, Microsoft y otros son los incentivos que la gente necesita para adoptar la criptografía poscuántica.

Muchos artículos, informes de investigación y titulares principales afirmar que la computación cuántica será romper cualquier encriptación contemporánea e incluso previsión de atascos y accidentes mucho antes de que sucedan. Sin embargo, los defensores de Bitcoin han dicho en varias ocasiones que el cifrado SHA256 empleado por la creación de Satoshi es un enemigo formidable contra un mundo poscuántico.

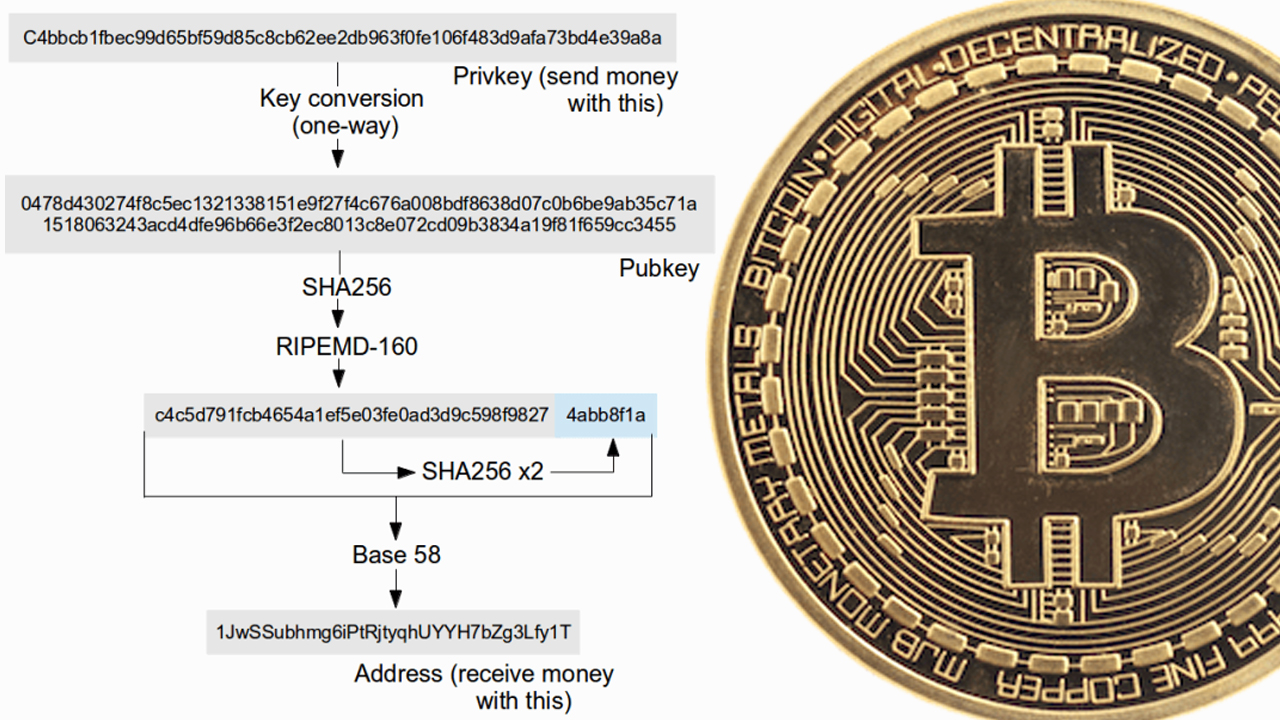

“En Bitcoin, su clave pública no se hace pública (inicialmente). Mientras comparte su dirección de bitcoin con otros para que puedan enviarle bitcoins, su dirección de bitcoin es solo un hash de su clave pública, no la clave pública en sí misma”, desarrollador de software y defensor de la criptomoneda. Chris Pacia escribió en 2014. “¿Qué significa eso en inglés? Una función hash es una función criptográfica unidireccional que toma una entrada y la convierte en una salida criptográfica. Por unidireccional, quiero decir que no puede derivar la entrada de la salida. Es como encriptar algo. [and] luego perder la llave.”

El desarrollador de software papel de 2014 sobre el tema concluye:

Todo eso es una forma complicada de decir que, si bien un atacante con una computadora cuántica podría derivar la clave privada de la clave pública, no podría derivar la clave pública de la dirección de bitcoin, ya que la clave pública se ejecutó a través de múltiples resistencias cuánticas. Funciones hash unidireccionales.

en un video con el evangelista bitcoin andreas antonopoulos, dijo que usar diferentes direcciones de bitcoin cada vez es clave para la seguridad de bitcoin. Antonopoulos enfatizó que las dos opciones de diseño de criptografía de Satoshi son “absolutamente geniales”. “Lo que usa, que es una dirección de Bitcoin, es una versión de doble hash de su clave pública, lo que significa que nadie verá la clave pública hasta que la reclame gastando la transacción… Este pequeño elemento de diseño genial no es un accidente”, dijo además Antonopoulos en su discurso de apertura. “Lo que hace es crear una abstracción de segunda capa del algoritmo criptográfico subyacente utilizado en las firmas digitales de curva elíptica, lo que le permite realizar futuras actualizaciones”.

Antonopoulos continuó:

Lo que significa que el pasado es seguro porque está oculto detrás del segundo velo de un algoritmo diferente y el futuro se puede cambiar porque puede presentar una dirección que no es el hash de una curva elíptica, o es el hash de una curva elíptica diferente , o es el hash de una curva elíptica más grande, o es el hash de un algoritmo de firma que es resistente cuánticamente y que no tiene nada que ver con la curva elíptica. Entonces, puede hacer modificaciones hacia adelante para asegurar el futuro, y tiene protección hacia atrás porque ha ocultado el pasado.

¿Qué opinas sobre la reciente advertencia del gobierno de EE. UU. sobre las computadoras cuánticas? Háganos saber lo que piensa sobre este tema en la sección de comentarios a continuación.

Créditos de imagen: Shutterstock, Pixabay, Wiki Commons, Chris Pacia, Bitcoin no bombas,

Descargo de responsabilidad: Este artículo es solo para fines informativos. No es una oferta directa ni una solicitud de una oferta de compra o venta, ni una recomendación o respaldo de ningún producto, servicio o empresa. Bitcoin.com no proporciona asesoramiento de inversión, fiscal, legal o contable. Ni la empresa ni el autor son responsables, directa o indirectamente, de ningún daño o pérdida causados o presuntamente causados por o en relación con el uso o la confianza en cualquier contenido, bienes o servicios mencionados en este artículo.