Las vulnerabilidades de las redes criptográficas continúan en general en 2023 después de un desastroso 2022. En el último ejemplo, un equipo de investigación de seguridad reveló riesgos masivos en Dogecoin, Litecoin y Zcash, y los desarrolladores advirtieron sobre riesgos adicionales.

Las criptomonedas utilizan una base de código de código abierto diseñada para permitir que cualquier persona inspeccione, modifique y distribuya el código fuente del software. Esta apertura promueve la transparencia, la responsabilidad y la innovación, lo que permite a la comunidad criptográfica desarrollar y mejorar continuamente la tecnología blockchain.

Sin embargo, también significa que el código es vulnerable a la explotación por parte de actores maliciosos que pueden identificar y explotar sus debilidades.

Diferente Formas en que los malos actores pueden penetrar en la red

Aquí hay algunas formas en que el código base de código abierto puede tener vulnerabilidades que podrían afectar la seguridad de la cadena de bloques.

- Errores de codificación: incluso los desarrolladores más experimentados pueden cometer errores de codificación que podrían dejar el código abierto a la explotación. Por ejemplo, un desarrollador puede crear una vulnerabilidad al no realizar una validación de entrada adecuada, lo que hace posible que un atacante inyecte código malicioso en el sistema. De manera similar, un error en la asignación de memoria o en el manejo de datos podría causar daños o fugas de datos.

- Falta de revisión del código: las bases de código de código abierto se basan en revisiones por pares para identificar y solucionar problemas en el código. Sin embargo, si el código base carece de un proceso de revisión riguroso, puede generar brechas de seguridad que los atacantes pueden aprovechar. Además, los desarrolladores sin experiencia que realizan cambios sin comprender completamente las implicaciones de sus modificaciones pueden introducir nuevas vulnerabilidades.

- Código bifurcado: la bifurcación es un proceso en el que los desarrolladores cambian una base de código existente para crear un nuevo proyecto. Aunque se espera una bifurcación en la comunidad de código abierto, puede introducir vulnerabilidades si los desarrolladores no incorporan actualizaciones de seguridad o realizan cambios inadecuados. Si un proyecto bifurcado se vuelve popular, los atacantes pueden atacarlo debido a sus posibles vulnerabilidades.

- Dependencias de software: muchos proyectos de código abierto funcionan correctamente utilizando bibliotecas y marcos de trabajo de terceros. Si bien estas dependencias pueden ahorrar tiempo y esfuerzo, también pueden presentar vulnerabilidades si contienen fallas o están desactualizadas. Los atacantes pueden explotar estas vulnerabilidades para acceder a datos confidenciales o comprometer la integridad de la cadena de bloques.

- Ingeniería social: incluso si el código base es técnicamente sólido, los atacantes aún pueden explotar las debilidades humanas para acceder al sistema. Por ejemplo, pueden usar ataques de phishing para obtener credenciales de inicio de sesión o engañar a los desarrolladores para que introduzcan código malicioso en el sistema.

Las criptoplataformas ven un aumento en las actividades ilícitas

En conclusión, la naturaleza de código abierto de la base de código de las criptomonedas brinda beneficios significativos, como la transparencia y la innovación. Sin embargo, también introduce vulnerabilidades potenciales que los atacantes pueden explotar. Por lo tanto, los desarrolladores deben revisar y mejorar continuamente el código para garantizar su seguridad y mantener la integridad de la cadena de bloques.

Malos actores involucrados en hacks de criptomonedas rosa por $ 3.80 mil millones el año pasado. Las actividades ilícitas en 2022 aumentaron un 15 % con respecto a las cifras de 2021 ($3300 millones) y aumentaron drásticamente con respecto a los $500 millones robados en 2020.

Según un hallazgo de la firma de ciberseguridad Halborn, 2023 podría haber sido aún más desastroso. Se descubrieron vulnerabilidades en más de 280 cadenas de bloques principales. Estos incluyeron Dogecoin, Litecoin y Zcash. En total, se pusieron en riesgo unos 25.000 millones de dólares en activos.

Destacando la escapatoria principal

Los investigadores de Halborn evaluaron la base de código de fuente abierta de DOGE para probar vulnerabilidades desconocidas o “vulnerabilidades de día cero” en su código que podrían apuntar a los fondos de los mineros de blockchain.

Los investigadores identificaron dos lagunas críticas denominadas en código Rab13s. Los desarrolladores de Dogecoin luego resolvieron los errores luego de ser alertados por la firma de seguridad.

Consecuencias graves de eventos maliciosos

La identificación de lagunas generó más dudas, ya que también se descubrieron variantes de estos días cero en redes de cadenas de bloques similares, incluidas Litecoin y Zcash. Tener en cuenta las lagunas podría tener graves consecuencias.

En primer lugar, con respecto a los mecanismos de mensajería P2P, se pueden enviar mensajes de consenso maliciosos a cada nodo, lo que hace que se apaguen y expongan la red a riesgos graves, como ataques del 51 %. Continuando, los atacantes pueden ejecutar código a través de la interfaz pública (RPC) como un usuario de nodo normal. La probabilidad de un exploit es menor ya que se requiere una credencial válida para llevar a cabo el ataque.

Por lo tanto, para evitar daños mayores, el equipo de la empresa de seguridad recomendó actualizar todos los nodos basados en UTXO (por ejemplo, Dogecoin) a la última versión (1.14.6).

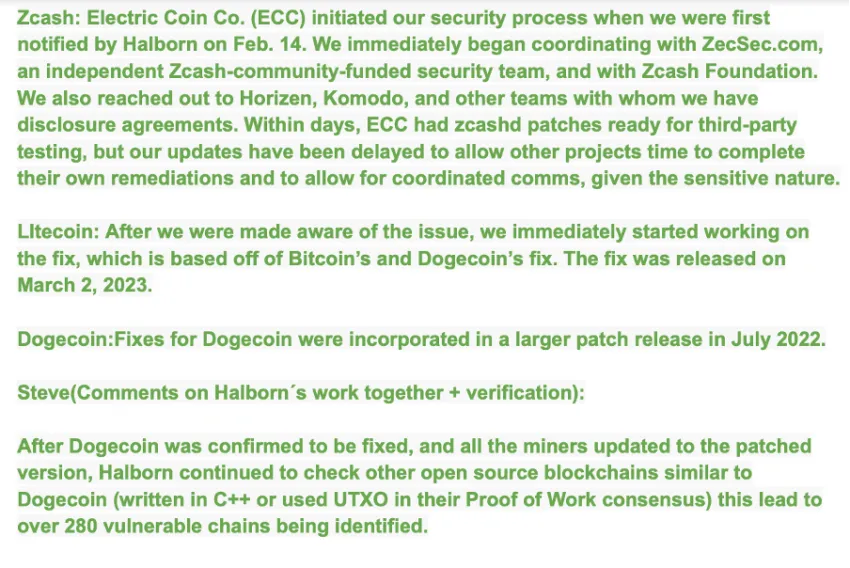

En una conversación adicional por correo, la firma de seguridad respondió algunas preguntas hechas por BeInCrypto. Cuando se le preguntó cómo Zcash, Litecoin y Dogecoin solucionaron las vulnerabilidades, el equipo respondió:

Dichos incidentes pueden tener implicaciones para el ecosistema criptográfico más amplio. steve walbroehlel director de seguridad y cofundador de Halborn, afirmó:

“Cuanto más tiempo existan los problemas en las redes principales públicas, es más probable que los piratas informáticos los encuentren y los exploten con intenciones maliciosas. Dado que ya habíamos terminado el trabajo con Dogecoin, hicimos que la mayor parte interesada identificara una solución y una solución que pudiera darse como ejemplo para todas las demás cadenas. Fue un llamado a la acción honorable para un resultado positivo con proyectos dispares trabajando para ayudarse mutuamente a resolver una amenaza común”.

BeInCrypto contactó a los principales desarrolladores de Dogecoin y Zcash para obtener comentarios sobre este tema. Sin embargo, aún no ha recibido respuesta.

Descargo de responsabilidad

Toda la información contenida en nuestro sitio web se publica de buena fe y solo con fines de información general. Cualquier acción que el lector realice sobre la información que se encuentra en nuestro sitio web es estrictamente bajo su propio riesgo.

Halborn descubierto masivo

Halborn descubierto masivo

…

…