Misaka, un desarrollador de valor web 3, dijo que el reciente ataque al puente Nomad es una indicación de la dificultad que implica construir un puente seguro que conecte dos cadenas de bloques. Misaka hizo el comentario luego del ataque del lunes que vio a la plataforma Nomad perder más de $150 millones, una gran parte de todos sus fondos.

El equipo de Nomad dijo en las horas posteriores al ataque que lo está investigando y que haría públicos sus hallazgos tan pronto como sea posible.

En su reacción, Misaka escribió:

“Nomad es definitivamente uno de los mejores equipos en criptografía. Este truco simplemente muestra lo difícil que es crear un puente seguro de infraestructura”

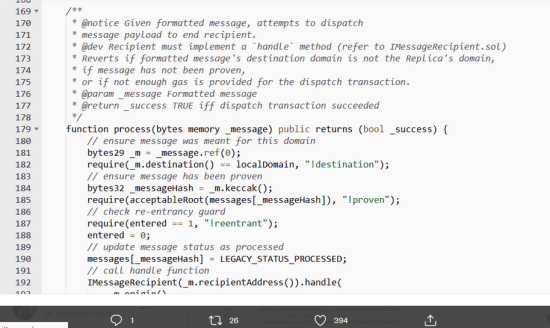

En su explicación de lo sucedido, @samczsun, investigador de Paradigm, dijo que había una falla en el contrato de Réplica,

“Una mirada rápida sugiere que el mensaje enviado debe pertenecer a una raíz aceptable. De lo contrario, la verificación en la línea 185 fallaría”

Agregó que durante una actualización de rutina, el equipo de Nomad había iniciado una línea de comando que tuvo el efecto no deseado de probar automáticamente cada mensaje.

12/ tl;dr una actualización de rutina marcó el hash cero como una raíz válida, lo que tuvo el efecto de permitir que los mensajes se suplantaran en Nomad. Los atacantes abusaron de esto para copiar/pegar transacciones y rápidamente vaciaron el puente en una frenética lucha contra todos.

– samczsun (@samczsun) 2 de agosto de 2022

De acuerdo con él,

“Es por eso que el truco fue tan caótico: no necesitabas saber sobre Solidity o Merkle Trees ni nada por el estilo. Todo lo que tenía que hacer era encontrar una transacción que funcionara, buscar/reemplazar la dirección de la otra persona con la suya y luego volver a transmitirla”

En un giro a la historia en desarrollo, un usuario de Twitter, MyInvestingAccount.iota dijo que el equipo no hizo lo suficiente para evitar el exploit, considerando que el error fue documentado en un informe.

Otro usuario, Haze, dijo que el bajo estándar criptográfico es responsable de ataques como este. Destacaron que los equipos en su mayoría no ejecutan proyectos en redes de prueba antes de los lanzamientos públicos.

“El estándar en criptografía es extremadamente bajo, estos proyectos salen en su mayoría sin tiempo de ejecución en testnet para empezar, vemos esto todo el tiempo, las cosas simplemente no se publican en ninguna parte en producción como un equipo administrado por estudiantes universitarios recién salidos haría.”